1. 물리 네트워크(MAC) 주소에 해당하는 IP 주소를 알려주는 프로토콜로 역순 주소 결정 프로토콜을 무엇이라고 하는지 쓰시오.

2. 다음은 DB 설계 절차에 관한 설명이다. 다음 빈칸에 들어갈 알맞은 용어를 쓰시오.

( A )은/는 특정 DBMS의 특성 및 성능을 고려하여 데이터베이스 저장 구조로 변환하는 과정으로 결과로 나오는 명세서는 테이블 정의서 등이 있다.

( B )은/는 현실 세계에 대한 인식을 추상적, 개념적으로 표현하여 개념적 구조를 도출하는 과정으로 주요 산출물에는 E-R 다이어그램이 있다.

( C )은/는 목표 DBMS에 맞는 스키마 설계, 트랜잭션 인터페이스를 설계하는 정규화 과정을 수행한다.

[보기] : 구현 / 개념적 설계 / 논리적 설계 / 요구사항 분석 / 물리적 설계

3. 다음은 요구사항의 분류에 대한 설명이다. 괄호 ( ) 안에 들어갈 요구사항의 유형에 대해서 쓰시오.

( A ) 요구사항은 시스템이 제공하는 기능, 서비스에 대한 요구사항이다.

( B ) 요구사항은 시스템이 수행하는 기능 이외의 사항, 시스템 구축에 대한 제약사항에 관한 요구사항이다.

4. 웹 서비스명, 제공 위치, 메세지 포맷, 프로토콜 정보 등 웹 서비스에 대한 상세 정보가 기술된 XML 형식으로 구성된 언어를 무엇이라고 하는지 쓰시오.

5. 다음은 파이썬 코드이다. 출력 결과를 쓰시오.

class good :

li = ["seoul", "kyeonggi","inchon","daejeon","daegu","pusan"]

g = good()

str01 = ''

for i in g.li:

str01 = str01 + i[0]

print(str01)

6. 다음 SQL 실행 결과를 숫자만 쓰시오.

SELECT COUNT(*) FROM 급여

WHERE EMPNO > 100 AND SAL >= 3000 OR EMPNO = 200;

EMPNO SAL

100 1000

200 3000

300 1500

7. 다음 Java 프로그램 결과를 쓰시오.

public class QfranTest{

public static void main(String []args){

int a[][] = {{45, 50, 75}, {89}};

System.out.println(a[0].length);

System.out.println(a[1].length);

System.out.println(a[0][0]);

System.out.println(a[0][1]);

System.out.println(a[1][0]);

}

}

8. 정규화된 엔티티, 속성, 관계에 대해 성능 향상과 개발 운영의 단순화를 위해 중복, 통합, 분리 등을 수행하는 데이터 모델링의 기법을 무엇이라고 하는지 쓰시오.

9. 다음은 블랙박스 기법에 대한 예제이다. 블랙박스 기법 두 가지를 쓰시오.

1. 0 ≤ x ≤ 10이면 -1, 0, 10, 11 검사

2. 입력 데이터의 영역을 유사한 도메인별로 유효값과 무효값을 그룹핑하여 나누어서 검사

10. 다음은 테스트 종류에 대한 설명이다. 빈칸에 들어갈 알맞은 용어를 보기에서 찾아 쓰시오.

( A ) 은/는 개별 모듈, 서브루틴이 정상적으로 실행되는지 확인

( B ) 은/는 인터페이스 간 시스템이 정상적으로 실행되는지 확인

[보기] : 시스템 테스트 / 인수 테스트 / 알파 테스트 / 단위 테스트 / 통합 테스트 / 회귀 테스트

11. 다음 빈칸에 들어갈 알맞은 용어를 쓰시오.

IPv6는 ( A ) 비트 길이를 가진다.

IPv4는 길이 32bit이며, ( B ) 비트씩 네 부분으로 나눈다.

12. 공유메모리, 소켓, 세마포어, 메세지 큐 등 프로세스 간 통신하는 기술을 무엇이라고 하는지 쓰시오.

13. 시스템 통합에 사용되는 솔루션으로 구축 유형에는 Point to Point, Hub & Spoke, Message Bus가 있다. 기업에서 운영되는 서로 다른 플랫폼 및 애플리케이션 간의 정보를 전달, 연계 , 통합이 가능하도록 해주는 솔루션을 무엇이라고 하는지 쓰시오.

14. 주어진 테이블의 Cardinality / Degree를 구하시오.

| 학번 | 이름 | 학년 | 학과 |

| 20210000 | 홍길동 | 2 | 전자과 |

| 20210001 | 임꺽정 | 3 | 전기과 |

| 20210002 | 유관순 | 1 | 화학과 |

| 20210003 | 신사임당 | 4 | 기계과 |

| 20210004 | 장길산 | 2 | 컴퓨터과 |

15. 다음은 C언어 프로그램이다. 실행 결과를 쓰시오.

#include

struct good {

char name[10];

int age;

};

void main(){

struct good s[] = {"Kim",28,"Lee",38,"Seo",50,"Park",35};

struct good *p;

p = s;

p++;

printf("%s\n", p-> name);

printf("%s\n", p-> age);

}

16. 데이터 모델 구성요소 3가지를 쓰시오.

개체 데이터 모델에서는 ( A ) 을/를 이용하여 실제 데이터를 처리하는 작업에 대한 명세를 나타내는데 논리 데이터 모델에서는 ( B ) 을/를 어떻게 나타낼 것인지 표현한다.

( C ) 은/는 데이터 무결성 유지를 위한 데이터베이스의 보편적 방법으로 릴레이션의 특정 칼럼에 설정하는 제약을 의미하며, 개체무결성과 참조 무결성 등이 있다.

17. 다음은 Java 프로그램이다. 실행 결과를 쓰시오.

public class good {

public static void main(String[] args){

int i, j;

for(j=0, i=0; i<=5; i++){

j+=i;

System.out.print(i);

if(i==5){

System.out.print("=");

System.out.print(j);

}else{

System.out.print("+");

}

}

}

}

18. 시스템 객체의 접근을 개인 또는 그룹의 식별자에 기반을 둔 방법, 어떤 종류의 접근 권한을 가진 사용자가 다른 사용자에 자신의 판단에 따라 권한을 허용하는 접근제어 방식은 ?

19. 다음은 결합도에 대한 설명이다. 빈칸에 들어갈 알맞은 용어를 보기에서 찾아 쓰시오.

( A ) 은/는 다른 모듈 내부에 있는 변수나 기능을 다른 모듈에서 사용하는 경우의 결합도

( B ) 은/는 모듈 간의 인터페이스로 배열이나 객체, 구조 등이 전달되는 경우의 결합도

( C ) 은/는 파라미터가 아닌 모듈 밖에 선언된 전역 변수를 참조하고 전역 변수를 갱신하는 식으로 상호작용하는 경우의 결합도

[보기] : 자료 결합도 / 스탬프 결합도 / 제어 결합도 / 공통 결합도 / 내용 결합도 / 외부 결합도

20. 괄호 안에 공통으로 들어갈 공격 기법을 적으시오.

( ) 은/는 세션 관리 취약점을 이용한 공격 기법으로, '세션을 가로채다' 라는 의미이다. 이 공격은 정상적 연결을 RST 패킷을 통해 종료시킨 후 재연결 시 희생자가 아닌 공격자에게 연결한다.

정답 및 해설

1. RARP (Reverse Address Resoultion Protocol)

2. 물리적 설계, 개념적 설계, 논리적 설계

3. 기능적, 비기능적

4. WSDL

5. skiddp

6. 1

7. 3

1

45

50

89

8. 반정규화

9. 경계값 분석, 동치분할테스트

10. 단위테스트, 통합테스트

11. 128, 8

12. 프로세스간 통신(IPC, Inter Process Communication)

13. EAI(Enterprise Application Intergration)

14. Cadinality : 5 Degree : 4

15. LEE

38

16. 연산, 구조, 제약조건

17. 0+1+2+3+4+5=15

18. 임의적 접근 통제(DAC, Discretionary Access Control)

19. 내용 결합도, 스탬프 결합도, 공통 결합도

20. 세션 하이재킹

Address Resolution Protocol (ARP)

IP 주소를 물리적 주소 로 대응시키기 위해 사용되는 프로토콜

Reverse Address Resolution Protocol (RARP)

물리 네트워크 이용하여 논리 주소로 변환시켜 주는 프로토콜로, ARP의 반대 역할

XML에서 언어면 WSDL, 프로토콜이면 SOAP

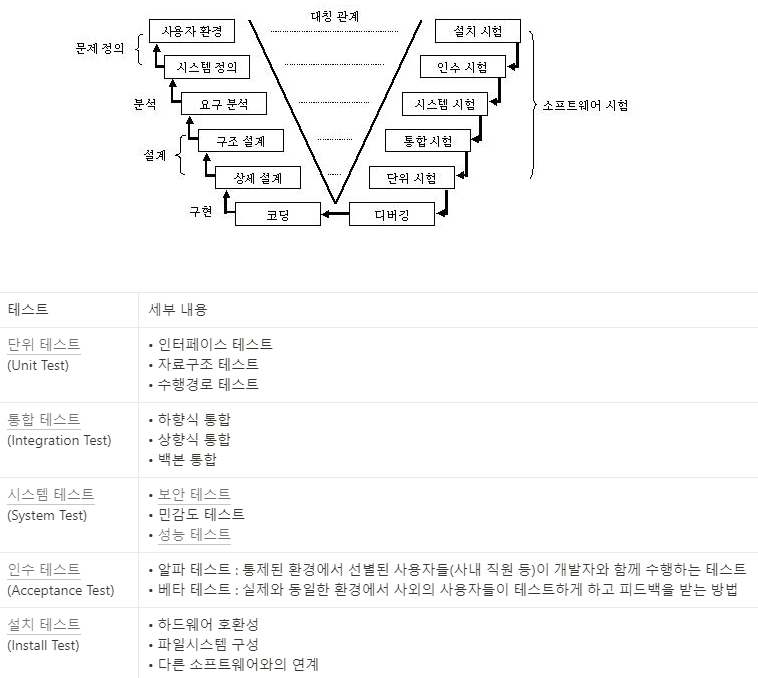

V다이어그램

접근방법에 따른 구분

정적 테스트

- 동료 검토

- 워크스루

- 정형 기술 검토

동적테스트

- 소스 코드 열람에 따른 구분

- 설계 기법에 따른 분류

계획 정도에 따른 분류

IPC; Inter-Process Communication

- 프로세스들 사이에 서로 데이터를 주고 받는 행위 또는 그에 대한 방법이나 경로

기업 어쩌구 ~~ → EAI

애플리케이션 어쩌구 ~~ → ESB

데이터 모델

데이터의 관계, 접근과 그 흐름에 필요한 처리 과정에 관한 추상화된 모형

구분

- 개념적 데이터 모델

- 현실세계에 대한 인식을 추상적인 개념으로 표현

- 인간이 이해할수 있는 정보 구조로 표현

- 대표적으로 개체-관계(E-R) 모델

- 논리적 데이터 모델

- 구현 모델이라고도 함

- 개념 데이터 모델링의 개념 구조를 컴퓨터가 이해할 수 있도록 변환한 구조

- 필드, 데이터타입 등으로 개념적 모델 구현

- 관계 모델, 계층 모델, 네트워크 모델 등으로 구분

- 물리적 모델

- 성능과 직접적인 연관

- 하위수준의 데이터 모델로 데이터가 저장되는 방법을 표현

- 레코드형식, 레코드 순서, 접근경로, 저장방법에 관한 전문가가 정의

구성요소

- 구조(Structure)

- 데이터베이스에 표현될 대상으로서의 개체 타입과 개체 타입들간의 관계

- 데이터 구조 및 정적 성질

- 연산(Operation)

- 저장된 실제 데이터를 처리하는 방법

- 데이터를 조작하는 기본 도구

- 제약조건(Constraint)

- 저장될 수 있는 데이터의 논리적인 제약조건

Session Hijacking

시스템에 접근할 적법한 사용자 아이디와 패스워드를 모를 경우 공격 대상이 이미 시스템에 접속되어 세션이 연결되어 있는 상태를 가로채는 공격

- 아이디와 패스워드를 몰라도 시스템에 접근하여 자원이나 데이터를 사용 가능

- 인증 작업이 완료된 세션을 공격하기 때문에 OTP, Challenge/Response 기법을 사용하는 사용자 인증을 무력화시킴

TCP 하이재킹

- 응용프로그램은 Client-Server간 통신을 개시하기 전에 TCP 연결을 설정하고 연결을 통해 상호 메시지 교환을 개시함

- 메시지를 교환할 때 사용자 인증을 위한 메시지도 포함될 수 있음

- 해당 TCP 연결을 가로채는것을 TCP Connection Hijacking이라고 함

'자격증 > 정보처리기사' 카테고리의 다른 글

| 준비정보처리기사 실기 2021년 3회 실기 정답및 개념정리 (1) | 2022.11.10 |

|---|---|

| 정보처리기사 실기 2021년 2회 실기 정답및 개념정리 (0) | 2022.11.10 |

| 정보처리기사 실기 2020년 4회 실기 정답및 개념정리 (0) | 2022.11.10 |

| 정보처리기사 실기 2020년 3회 실기 정답및 개념정리 (0) | 2022.11.10 |

| 정보처리기사 실기 2020년 2회 실기 정답및 개념정리 (0) | 2022.11.10 |

댓글